+49 800 / 27 00 001

Wir freuen uns auf Ihre Anfragen

Individuelle Beratung im Bereich IKT-Risikomanagement

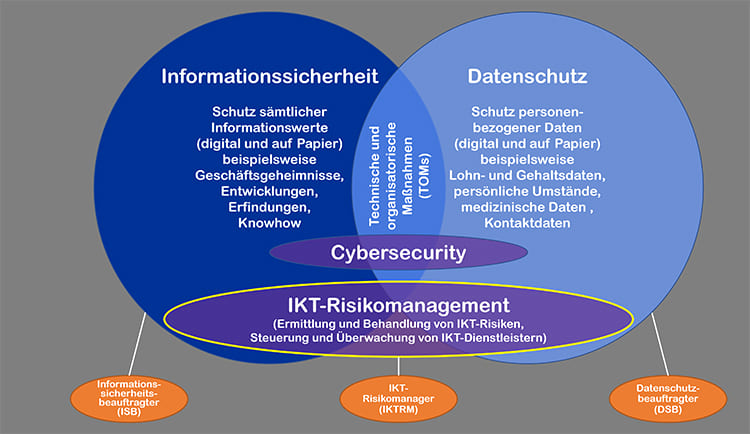

Im Rahmen des IKT-Risikomanagements sind die folgenden Themen zu betrachten, bei denen wir Sie gerne mit unserer Fachexpertise beraten und unterstützen können:

- Governance und Organisation

- Risikomanagement-Strategie: Entwicklung und Implementierung einer umfassenden Risikomanagement-Strategie, die die Anforderungen von DORA erfüllt.

- Organisatorische Strukturen: Etablierung klarer organisatorischer Strukturen und Verantwortlichkeiten für das IKT-Risikomanagement.

- Kontinuierliche Überwachung: Implementierung von Prozessen zur kontinuierlichen Überwachung und Bewertung von IKT-Risiken.

- Identifikation und Bewertung von Risiken

- Risikobewertung: Regelmäßige Durchführung von Risikobewertungen zur Identifikation potenzieller Bedrohungen und Schwachstellen in IKT-Systemen.

- Bedrohungsanalyse: Analyse aktueller und aufkommender Cyberbedrohungen und deren potenzieller Auswirkungen auf die Betriebsfestigkeit.

- Schwachstellenmanagement: Identifikation und Behebung von Schwachstellen in IT-Systemen und -Infrastrukturen.

- Risikominderung und -kontrollen

- Sicherheitskontrollen: Implementierung technischer und organisatorischer Maßnahmen zur Minderung identifizierter Risiken.

- Zugangskontrollen: Etablierung und Verwaltung sicherer Zugriffskontrollen, um unbefugten Zugriff auf kritische Systeme zu verhindern.

- Datenverschlüsselung: Einsatz von Verschlüsselungstechnologien zum Schutz sensibler Daten.

- Überwachung und Erkennung

- Netzwerküberwachung: Implementierung von Systemen zur Überwachung des Netzwerks und zur Erkennung verdächtiger Aktivitäten.

- Intrusion Detection Systems (IDS): Einsatz von IDS zur frühzeitigen Erkennung von Cyberangriffen.

- Anomalieerkennung: Nutzung von Techniken zur Erkennung ungewöhnlicher Aktivitäten, die auf potenzielle Sicherheitsvorfälle hinweisen könnten.

- Reaktion auf Vorfälle und Notfallplanung

- Incident Response: Entwicklung und Implementierung von Incident-Response-Plänen zur effektiven Reaktion auf Sicherheitsvorfälle.

- Notfallpläne: Erstellung und regelmäßige Überprüfung von Notfallplänen zur Sicherstellung der Betriebsfähigkeit im Falle eines Cyberangriffs.

- Disaster Recovery: Entwicklung von Strategien und Maßnahmen zur Wiederherstellung kritischer Systeme und Daten nach einem Vorfall.

- Testen und Validierung

- Penetrationstests: Regelmäßige Durchführung von Penetrationstests, um die Sicherheit der Systeme zu überprüfen und Schwachstellen zu identifizieren.

- Sicherheitsaudits: Durchführung regelmäßiger Sicherheitsaudits und Überprüfungen der Einhaltung von Sicherheitsrichtlinien.

- Simulationen: Durchführung von Simulationen und Übungen zur Bewertung der Reaktionsfähigkeit auf Cybervorfälle.

- Schulung und Sensibilisierung

- Mitarbeiterschulungen: Durchführung regelmäßiger Schulungen für Mitarbeiter zur Sensibilisierung für Cyberrisiken und Sicherheitsrichtlinien.

- Bewusstseinsschaffung: Implementierung von Programmen zur Schaffung eines Bewusstseins für Cybersecurity und zur Förderung sicherheitsbewussten Verhaltens.

- Lieferanten- und Drittparteimanagement

- Lieferantenbewertung: Bewertung der Cyberrisiken, die von Lieferanten und Drittparteien ausgehen.

- Vertragsmanagement: Implementierung von Sicherheitsanforderungen in Verträgen mit Lieferanten und Drittparteien.

- Überwachung: Kontinuierliche Überwachung der Einhaltung von Sicherheitsanforderungen durch Lieferanten und Drittparteien.

- Berichterstattung und Dokumentation

- Dokumentation: Führen umfassender Dokumentationen aller IKT-Risikomanagement-Aktivitäten, einschließlich Risikobewertungen, Maßnahmen und Vorfälle.

- Berichterstattung: Regelmäßige Berichterstattung an das Management und relevante Aufsichtsbehörden über den Status der digitalen Betriebsfestigkeit und etwaige Vorfälle.

- Compliance und regulatorische Anforderungen

- Regelkonformität: Sicherstellung der Einhaltung aller relevanten gesetzlichen und regulatorischen Anforderungen, einschließlich der Anforderungen von DORA.

- Audits und Überprüfungen: Vorbereitung auf Audits und Überprüfungen durch Aufsichtsbehörden und unabhängige Prüfer.

Unser Beratungsansatz zielt darauf ab, jegliche Organisationsstruktur und -form einer ganzheitlichen Betrachtung zu unterziehen.

Bei der Umsetzung - insbesondere Ihres IKT-Risikomanagements bringen wir unser Knowhow und bewährte „Best Practice-Ansätze“ ein. Ebenfalls erarbeiten wir für sie pragmatische Lösungen.

Gerne informieren wir Sie in einem ersten kostenlosen und unverbindlichen Informationsgespräch.